注意:以下翻译的准确性尚未经过验证。这是使用 AIP ↗ 从原始英文文本进行的机器翻译。

容器治理

开放容器倡议容器(通常称为Docker容器)是一种与语言无关的流行方式,用于打包软件应用程序,允许开发人员将来自多个工具链的依赖项组合成一个有机的包。Docker容器在打包复杂应用程序、利用遗留技术或集成Foundry本地支持语言(Python、Java和R)中不可用的库时,特别强大。

容器工作流会为您的组织带来额外的安全风险。由于容器镜像是在Foundry外部创建的,可能会引入并积累软件漏洞,因此管理员负责实施软件供应链控制并定期审计在Foundry中运行的容器。

为了降低这些风险,Foundry的计算基础设施实施了行业领先的控制和严格的镜像要求,限制用户可以运行的容器工作负载类型。特别是,容器镜像必须以非root的数字用户ID运行,并且不得访问内核特权。

Foundry还提供管理工具,以跟踪哪些容器正在生产环境中运行,并定期扫描活动容器以识别软件漏洞。控制面板中的容器治理页面使管理员能够审计其Foundry安装中容器工作流的状态,并在必要时召回存在漏洞的容器。

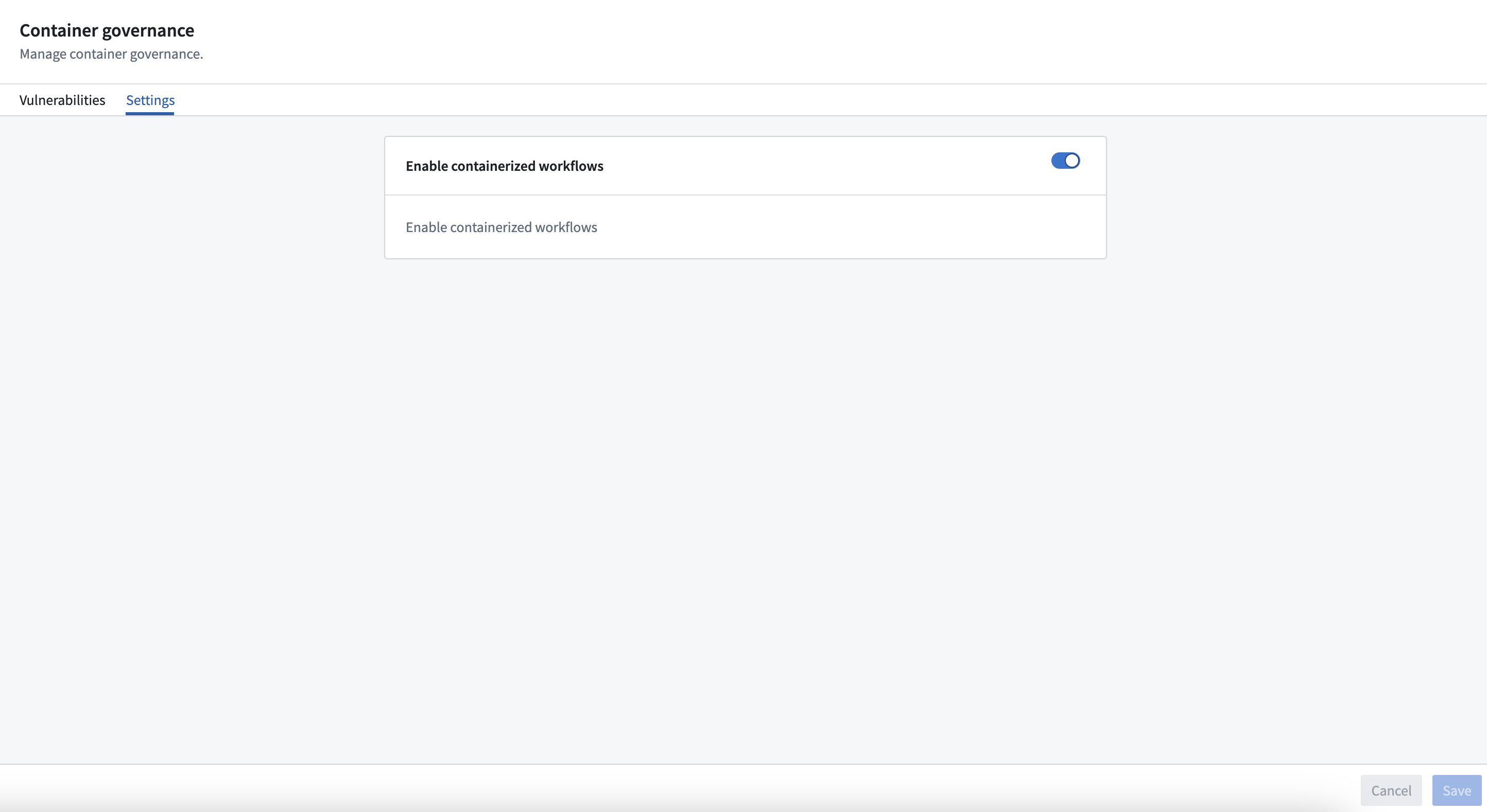

启用容器工作流

控制面板中容器治理页面的设置选项卡允许资源管理员启用或禁用容器工作流。默认情况下,所有容器工作流均被禁用。所有容器工作流都需要Rubix ↗引擎作为后备基础设施;如果未使用Rubix,此切换将被禁用。

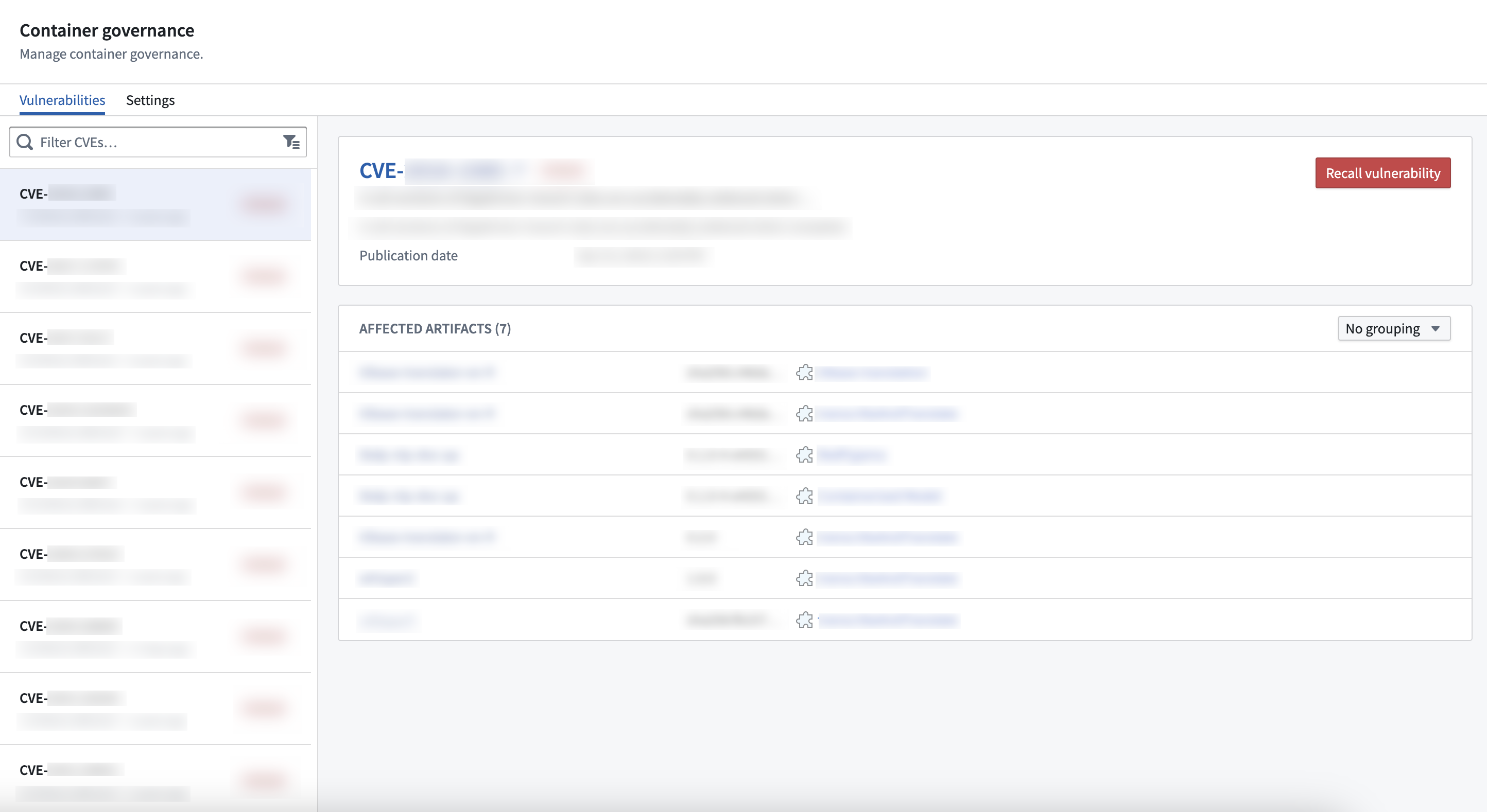

漏洞扫描

Foundry定期扫描所有活跃使用的用户上传Docker容器以查找漏洞。在控制面板中容器治理页面的漏洞选项卡中可以查看影响您注册的漏洞概述。默认情况下,Foundry不会根据发现的容器漏洞采取任何操作。

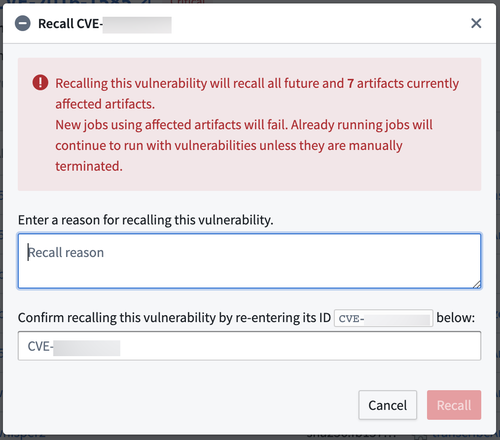

召回漏洞

控制面板中容器治理页面的漏洞选项卡允许资源管理员召回或取消召回单个漏洞。任何使用受召回漏洞影响的容器的Foundry任务都将被强制停止。同样,漏洞也可以被取消召回。