注意:以下翻译的准确性尚未经过验证。这是使用 AIP ↗ 从原始英文文本进行的机器翻译。

管理权限标记

在 Foundry 设置的权限标记部分中管理权限标记。权限标记随后应用于整个平台的资源。

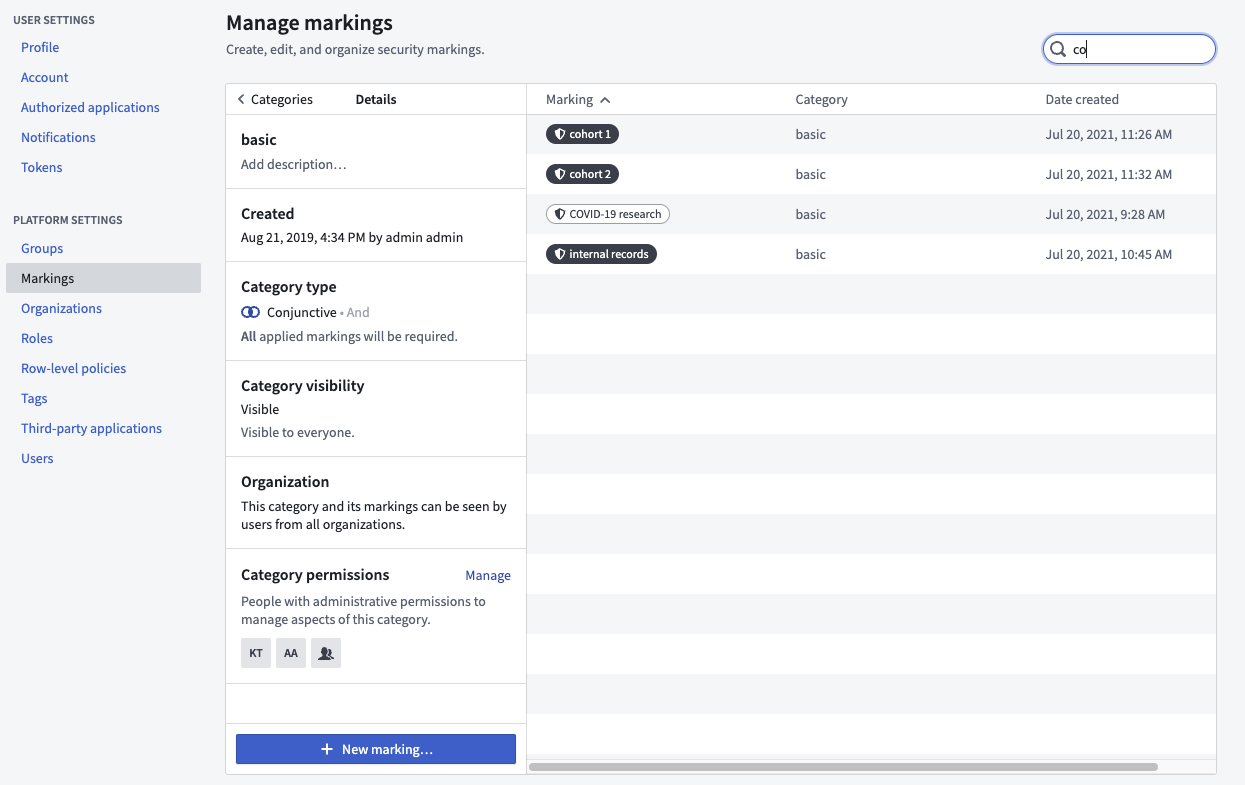

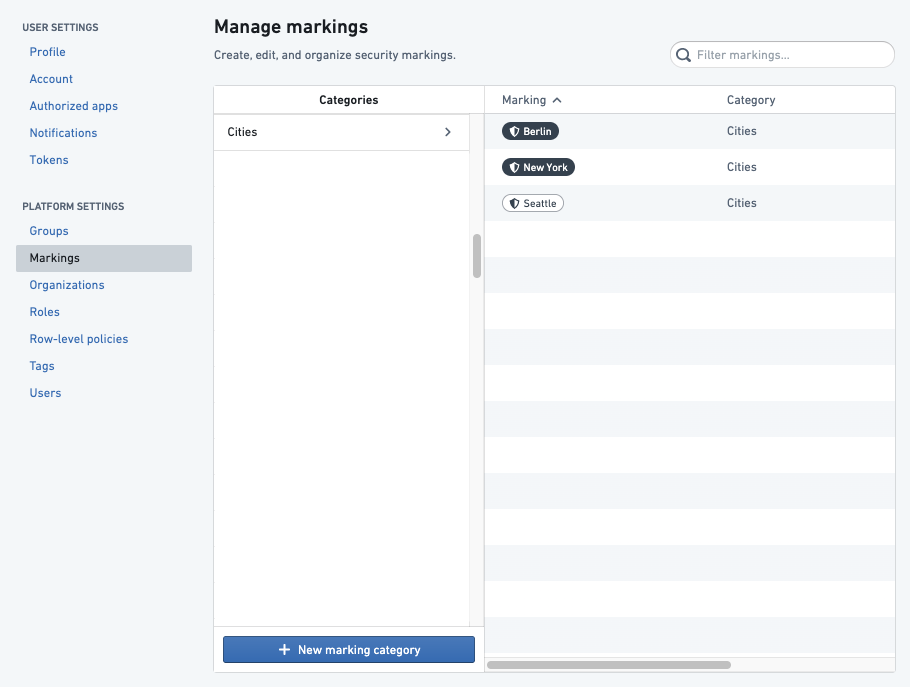

创建权限标记类别

一旦创建,权限标记类别无法删除。

管理员用户可以创建权限标记和权限标记类别,并控制其元数据、可见性和成员资格。访问平台设置的权限标记部分需要特殊的权限。

如果您是具有必要权限的管理员用户,可以通过单击平台设置的权限标记部分中的 新建权限标记类别 按钮来创建权限标记类别。

创建权限标记类别时,您可以设置类别可见性并指派类别权限。默认情况下,类别创建者将是管理员。类别创建者可以选择将自己从创建者中移除,并添加其他管理员。

类别可见性

权限标记的可见性是基于每个类别分配的,组织类别除外。各个组织都有自己的可见性设置。

在大多数情况下,权限标记和类别的名称和描述不是敏感信息,即使是没有权限标记访问权限的用户也应该可见。此行为由类别可见性决定,默认情况下为可见。

如果类别可见性设置为可见,组织中的所有用户都可以在权限标记界面中看到该类别及其权限标记的存在。如果用户不符合权限标记权限,他们将无法看到权限标记或类别的存在。

如果权限标记类别可见性为隐藏,则该类别及其权限标记的存在被视为敏感信息。隐藏类别可以对未明确授予类别访客权限的所有用户不可见。

权限标记类别确保这些可见性规则:

- 可见性是为一个类别及其所有权限标记共同定义的;不能在每个权限标记的基础上分配。

- 所有有权限标记访问权限的用户可以查看类别的存在及其类别内所有其他权限标记。这些用户不会在API结果中显示为“类别访客”,但应被假设为存在。

- 所有在权限标记上有角色(管理员、移除者)的用户可以查看类别及其类别内所有权限标记的存在。这些用户不会在API结果中显示为“类别访客”,但应被假设为存在。

- 所有在类别上有角色(管理员、访客)的用户可以查看类别及其类别内所有权限标记的存在。

类别权限

用户可以拥有指定他们如何与权限标记类别交互的权限:

- 类别管理员: 用户可以更改类别的描述和权限,并在类别中创建权限标记。

- 类别访客: 用户可以看到类别及其所有权限标记的存在。

按组织限制类别

权限标记类别可以限制为单个组织,以确保它永远不会对该组织外的用户可见。

创建权限标记

一旦创建,权限标记无法删除或移动到不同的类别。

如果您是具有必要权限的管理员用户,可以通过单击平台设置的权限标记部分中的 新建权限标记 按钮来创建新的权限标记。然后可以指派权限标记管理员和权限标记移除者。

当您在 Foundry 中创建权限标记时,您会自动获得“管理权限”访问权限。我们建议在新权限标记上指派不同的团队成员这些权限。这样,您可以避免依赖单个管理员来管理所有权限标记权限。

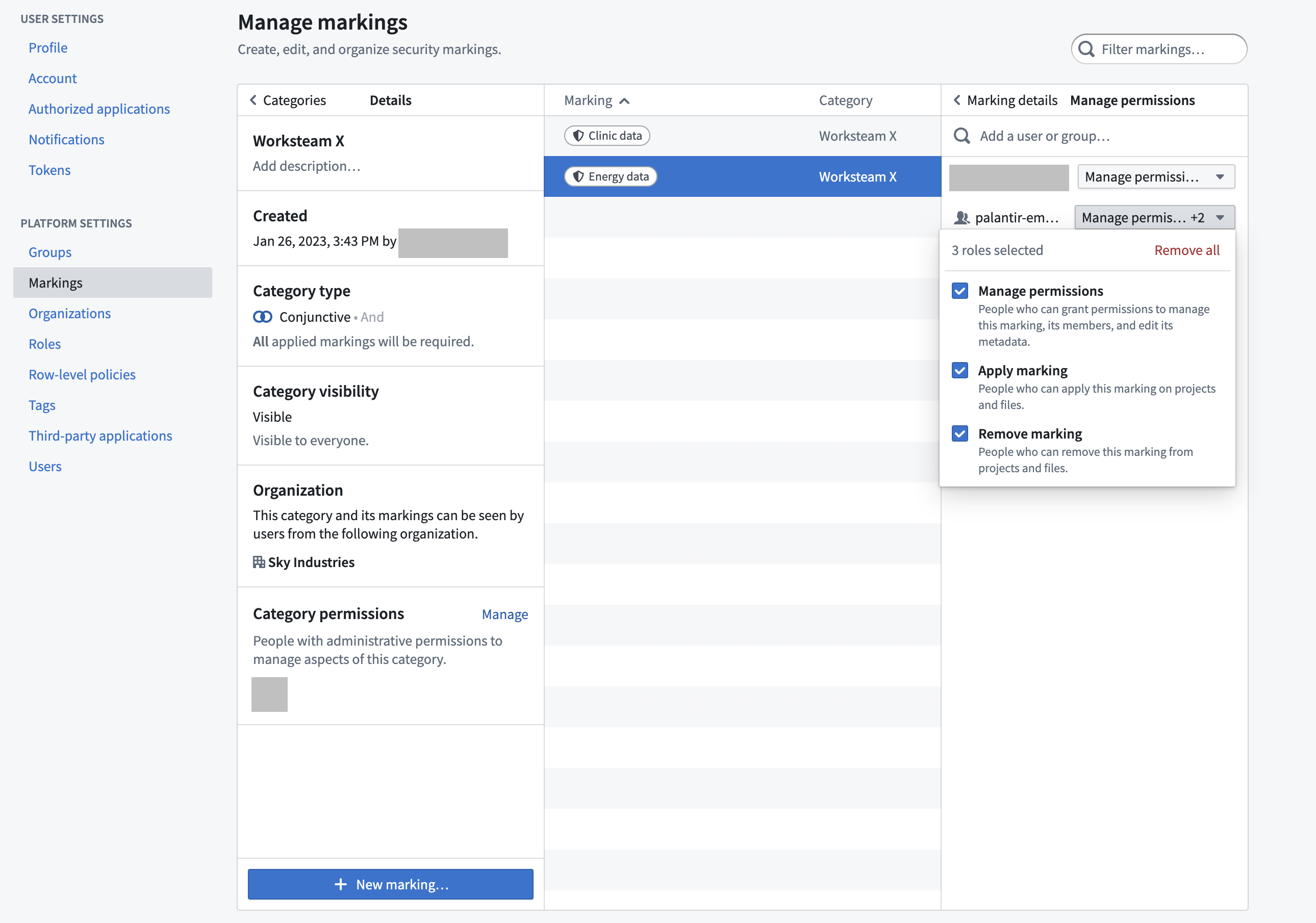

权限标记权限

当您创建新的权限标记时,可以添加具有不同访问级别和权限的用户和组:

- 管理权限: 用户可以授予权限以管理此权限标记、其成员和其元数据。

- 应用权限标记: 用户可以将此权限标记应用于项目和资源。此权限仅授予应用权限标记的能力,并不授予权限标记的成员资格。

- 移除权限标记: 用户可以从项目和资源中移除此权限标记。要移除权限标记,用户还必须能够应用权限标记。

- 成员: 用户可以查看受此权限标记保护的资源和项目。

以上所有权限都是独立的,并不会自动为用户提供成员权限。例如,用户可以在权限标记上拥有“应用权限标记”和“管理权限”访问权限,但不是权限标记的成员。在这种情况下,用户可以将权限标记应用于平台中的文件、文件夹和项目,并管理权限标记,但无法看到用该权限标记标记的数据。

向用户授予权限标记

权限标记以全局方式授予用户。用户被授予权限标记后,用户被全局授权查看该权限标记限制的内容类型。但是,拥有权限标记的访问权限并不意味着用户可以查看所有具有该权限标记的内容;用户仍然必须通过其角色拥有权限。用户不能向其他用户授予权限标记访问权限,除非他们在权限标记上拥有额外的管理权限。

如果将权限标记权限授予一个组,那么新用户加入该组时将继承这些权限。

应用权限标记

如果您满足两个要求,则可以在资源、文件夹或项目上应用权限标记:

- 您拥有权限标记的“应用权限标记”权限。

- 您拥有“更新资源上的权限标记”权限,该权限默认包含在拥有者角色中。

应用权限标记是一个敏感操作,可能会限制下游用户。在将权限标记应用于现有管道之前,我们建议采取以下步骤:

- 确认权限标记的存在: 确保您要应用的权限标记已创建,或创建权限标记。

- 创建管道的分支: 创建新分支以继续这些步骤。当将权限标记应用于现有管道时,您可能需要在管道中的某个点停止权限标记的传播(例如,以便经过清理的 PII 数据集可以由最终用户打开)。

stop_propagating语法仅在受保护的分支上生效。在新分支合并到受保护的分支之前,您无法stop_propagating继承的权限标记。 - 查看数据沿袭: 确认您在数据沿袭图上拥有完整的节点集,并确认您了解潜在更改的下游影响。

- 查看管道中的事务类型: 权限标记沿数据依赖关系在事务级别传播。增量构建的数据集(类型为 APPEND 或 UPDATE)需要特殊处理。具体而言,使用 APPEND 事务构建的数据集的最新视图将包含来自旧上游事务的依赖关系;相比之下,使用 SNAPSHOT 事务(Foundry 默认)构建的数据集的最新视图仅依赖于上游数据集的最新事务。如果您只处理 SNAPSHOT 事务,可以继续这些步骤。如果不是,请参阅有关APPEND 和 UPDATE 事务及权限标记如何传播的文档](../building-pipelines/remove-markings.md#scenario-3-applying-a-new-marking-followed-by-marking-removal-at-the-dataset-level)。

- 确定何时停止继承权限标记: 探索管道的数据沿袭中的节点,并查看列和数据预览,以确定您希望停止继承要应用的权限标记的点。例如,您可能希望在管道中删除 DOB(出生日期)列后停止传播 PII 权限标记。在此步骤中,您可以激活模拟模式,以查看权限标记将在哪里以及如何传播。

- 预先进行必要的变换更改: 在您的分支中,在您识别的变换中添加

stop_propagating语法。将您的分支合并到受保护的分支中,以便stop_propagating语法生效。 - 构建生产管道: 构建所有下游的变换,包括您识别的

stop_propagating节点。您需要重建具有stop_propagating语法的数据集和所有stop_propagating变换下游的数据集。如果您有下游的APPEND或UPDATE数据集,请查看本指南。 - 审查模拟的更改: 审查管道的最终模拟数据沿袭。确认您的

stop_propagating变换下游的数据集不受新权限标记应用的影响。确保敏感列不会出现在不会接收传播的权限标记的数据集中。 - 应用权限标记: 以上步骤应确认应用权限标记将保护包含敏感数据的数据集,并且权限标记不会传播到必要之外。在此时,您可以应用权限标记。

如果您在应用权限标记后发现错误(例如,一大群用户无法看到他们应该能够看到的数据),您可以移除权限标记,它将立即停止传播。然后,您应该再次审查模拟的更改以确定问题的原因。

在下面的示例中,DOB 列被移除,并且 stop_propagating 语法被应用于 ontology passengers 数据集。PII 权限标记被应用于原始 passenger 数据集,仅传播到清理后的 passenger 数据集。

移除权限标记

您可以移除权限标记以便更多用户访问、重新分类变换数据,或将派生资源与继承的权限标记分开。

例如,假设数据集 A 包含 PII,并且权限标记保护从数据集 A 派生的数据集。如果数据集 B 是从数据集 A 派生的,但已变换以移除 PII,您可能希望从数据集 B 中移除权限标记,以允许更广泛地使用该数据。

要移除权限标记,您必须拥有应用和移除特定权限标记的权限。您还需要通过允许更改其权限标记的角色访问感兴趣的资源。如果您使用默认角色,此访问权限在 Owner 角色中可用。

移除直接应用的权限标记

直接从文件、文件夹或项目中移除权限标记将立即从继承权限标记的任何依赖项中移除权限标记。直接移除权限标记后,您不需要重建下游数据集,因为权限标记将立即在下游移除。以下概念示例显示了直接应用的 PII 权限标记。

移除继承的权限标记

您只能从受限视图和数据集中移除继承的权限标记。如果在派生依赖文件时移除或模糊了受限内容,您可以从派生文件中移除权限标记。当继承的权限标记被移除时,下游数据集将不再受权限标记保护,更多用户可能会访问数据集。用户仍然需要访问权限标记以查看上游数据。

要从受限视图中移除继承的权限标记,请编辑受限视图并在适当的权限标记旁单击 停止传播。

要从数据集中移除继承的权限标记,请在您的变换代码中使用 stop_propagating 语法。要安全地移除继承的权限标记,请遵循以下步骤:

- 确定移除敏感数据的位置: 查看完整管道,并决定要移除敏感数据的位置。

- 创建分支:

stop_propagating语法仅在受保护且启用了“合并前需要安全审批”的分支上生效。您无法在分支合并到受保护的分支之前stop_propagating继承的权限标记。 - 进行必要的变换更改: 在您选择的数据集中,移除敏感数据并将

stop_propagating语法添加到变换中。 - 构建分支: 构建分支并确认输出数据集中移除了敏感数据。在此阶段,由于您位于非受保护分支上,

stop_propagating语法不会阻止权限标记的继承。 - 合并分支: 在确认移除了敏感数据后,可以安全地将变换更改合并到主分支。合并分支将应用

stop_propagating语法。 - 构建主分支和下游依赖项:

stop-propagating更改必须沿管道中的最新事务传播,这需要重建具有stop_propagating语法的数据集和所有stop_propagating变换下游的数据集。构建所有数据集后,确认继承的权限标记已被移除。如果有下游的 APPEND 或 UPDATE 事务,请查看附加文档。

在下面的概念示例中,DOB 列被移除,并且 stop_propagating 语法被应用于 Ontology passengers 数据集,以阻止 PII 权限标记进一步下游传播。

调查权限标记继承

权限标记沿文件层次结构和数据依赖关系继承。这意味着文件本身可以通过权限标记保护,或者数据本身通过权限标记保护。有时您需要调查权限标记的来源,并且概念上理解权限标记的不同继承方式很重要。

您可以通过选择文件以打开右侧详细信息窗格,并查看 访问要求 > 权限标记 部分来查看文件的权限标记。

调查文件层次结构

要查看文件的权限标记,请选择它并打开资源面板。在 访问 部分下查看。

沿文件层次结构继承的权限标记由文件夹侧边图标表示。

要找出权限标记在文件层次结构中的起点,请在 Foundry 工作区中遍历文件层次结构。在下面的概念示例中,我们可以验证 flight data 文件夹具有 PII 权限标记,遍历文件层次结构从原始文件及其文件夹资源开始。访问信息显示在资源侧边栏上。

调查数据依赖关系

要找出权限标记的来源数据依赖关系,您可以使用数据沿袭应用程序或打开数据集文件后使用比较选项卡。

由于权限标记在文件级别应用,但沿事务传播,因此找出权限标记何时为数据集引入可能很困难。我们建议首先检查数据沿袭应用程序以查看权限标记的来源。

使用数据沿袭应用程序,单击 图例 > 权限类型:数据集中的数据访问。然后展开数据沿袭的所有上游节点,并遍历数据沿袭以查看权限标记的来源。沿数据依赖关系继承的权限标记由数据沿袭侧边图标表示。

在下面的示例截图中,employee_sensitive 数据集是 PII 权限标记的来源:

要完整了解权限标记何时具体引入,请查看感兴趣文件上的事务。打开特定文件并导航到 比较 选项卡,以比较来自两个分支和时间戳的不同事务,以了解随时间推移发生的安全和逻辑更改。

在事务比较工具的底部,您可以看到逻辑和安全更改,这将帮助您准确找出权限标记何时引入或移除。下面的示例显示了由于输入被删除而移除了 PII 权限标记:

下面的示例显示了由于输入被删除而移除了 PII 权限标记: